阅读以下说明,回答问题1至问题5;将解答填入答题纸对应的解答栏内。(25分)【说明】某学校拥有内部数据库服务器1台,邮件服务器1台,DHCP服务器1台,FTP服务器1台,流 媒体服务器1台,Web服务器1台,要求为所有的学生宿舍提供有线网络接入服务,对外提供 Web服务,邮件服务,流媒体服务,内部主机和其他服务器对外不可见。【问题1】(5分)请划分防火墙的安全区域,说明每个区域的安全级别,指出各台服务器所处的安全区域。【问题2】(5分)请按照你的思路为该校进行服务器和防火墙部署设计,对该校网络进行规划,画出网络拓扑结构图。【问题3】(5分)学校在原有校园网络基础上进行了扩建,采用DHCP。服务器动态分配IP地址,运行一段时间后,网络时常出现连接不稳定、用户所使用的IP地址被“莫名其妙”修改、无法访问校园网的现象。经检测发现网络中出现多个未授权DHCP地址。请分析上述现象及遭受攻击的原理,该如何防范?【问题4】(6分)学生宿舍区经常使用的服务有Web、即时通信、邮件、FTP等,同时也因视频流寻致大量的P2P流量,为了保障该区域中各项服务均能正常使用,应采用何种设备合理分配 每种应用的带宽?该设备部署在学校网络中的什么位置? 一般采用何种方式接入网络?【问题5】(4分)当前防火墙中,大多都集成了IPS服务,提供防火墙与IPS的联动。区别于IDS,IPS主要增加了什么功能?通常采用何 种方式接入网络?

阅读以下说明,回答问题1至问题5;将解答填入答题纸对应的解答栏内。(25分)

【说明】

某学校拥有内部数据库服务器1台,邮件服务器1台,DHCP服务器1台,FTP服务器1台,流 媒体服务器1台,Web服务器1台,要求为所有的学生宿舍提供有线网络接入服务,对外提供 Web服务,邮件服务,流媒体服务,内部主机和其他服务器对外不可见。

【问题1】(5分)

请划分防火墙的安全区域,说明每个区域的安全级别,指出各台服务器所处的安全区域。

【问题2】(5分)

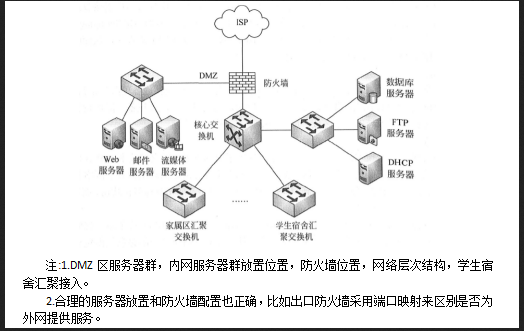

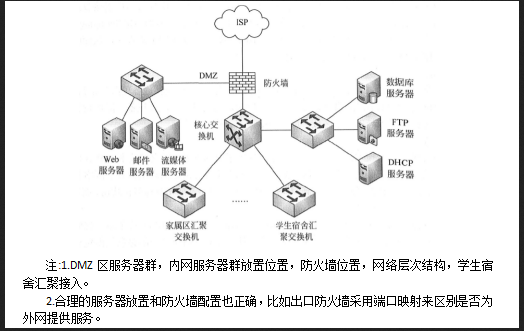

请按照你的思路为该校进行服务器和防火墙部署设计,对该校网络进行规划,画出网络拓扑结构图。

【问题3】(5分)

学校在原有校园网络基础上进行了扩建,采用DHCP。服务器动态分配IP地址,运行一段时间后,网络时常出现连接不稳定、用户所使用的IP地址被“莫名其妙”修改、无法访问校园网的现象。经检测发现网络中出现多个未授权DHCP地址。请分析上述现象及遭受攻击的原理,该如何防范?

【问题4】(6分)

学生宿舍区经常使用的服务有Web、即时通信、邮件、FTP等,同时也因视频流寻致大量的P2P流量,为了保障该区域中各项服务均能正常使用,应采用何种设备合理分配 每种应用的带宽?该设备部署在学校网络中的什么位置? 一般采用何种方式接入网络?

【问题5】(4分)

当前防火墙中,大多都集成了IPS服务,提供防火墙与IPS的联动。区别于IDS,IPS主要增加了什么功能?通常采用何 种方式接入网络?

【说明】

某学校拥有内部数据库服务器1台,邮件服务器1台,DHCP服务器1台,FTP服务器1台,流 媒体服务器1台,Web服务器1台,要求为所有的学生宿舍提供有线网络接入服务,对外提供 Web服务,邮件服务,流媒体服务,内部主机和其他服务器对外不可见。

【问题1】(5分)

请划分防火墙的安全区域,说明每个区域的安全级别,指出各台服务器所处的安全区域。

【问题2】(5分)

请按照你的思路为该校进行服务器和防火墙部署设计,对该校网络进行规划,画出网络拓扑结构图。

【问题3】(5分)

学校在原有校园网络基础上进行了扩建,采用DHCP。服务器动态分配IP地址,运行一段时间后,网络时常出现连接不稳定、用户所使用的IP地址被“莫名其妙”修改、无法访问校园网的现象。经检测发现网络中出现多个未授权DHCP地址。请分析上述现象及遭受攻击的原理,该如何防范?

【问题4】(6分)

学生宿舍区经常使用的服务有Web、即时通信、邮件、FTP等,同时也因视频流寻致大量的P2P流量,为了保障该区域中各项服务均能正常使用,应采用何种设备合理分配 每种应用的带宽?该设备部署在学校网络中的什么位置? 一般采用何种方式接入网络?

【问题5】(4分)

当前防火墙中,大多都集成了IPS服务,提供防火墙与IPS的联动。区别于IDS,IPS主要增加了什么功能?通常采用何 种方式接入网络?

参考解析

解析:参考答案【问题1】(5分)整个网络分为3个不同级别的安全区域: 1.内部网络:安全级别最高,是可信的、重点保护的区域。包括所有内部主机,数据库服务器、DHCP服务器和FTP服务器。 2.外部网络:安全级别最低,是不可信的、要防备的区域。包括外部因特网用户主机和设备。 3. DMZ区域(非军事化区):安全级别中等,因为需要对外开放某些特定的服务和应用,受一定的保护,是安全级别较低的区域。包括对外提供WWW访问的Web服务器、邮件服务器和流媒体服务器。【问题2】(5分)

【问题3】(5分)

攻击原理:(1)当DHCP客户端第一次连接网络、重新连接或者地址租期已满时,会以广播的方式向DHCP服务器发送DHCP Discover消息,以获取/重新获取IP地址;(2)若网络中存在多台DHCP服务器,均能收到该消息并应答;(3)非授权DHCP服务器会先于授权DHCP服务器发出应答;(4)客户端使用非授权服务器发出的应答包,并用作自己的IP地址;(5)客户端地址被修改,无法访问校园网。 防范措施:(1)启用接入层交换机的DHCP Snooping功能;(2)DHCP Snooping功能将交换机接口分为信任接口和非信任接口;(3)连接客户端的接口为非信任接口,上连到汇聚交换机的接口为信任接口; (4)非信任接口上接收到DHCP Offer, DHCP ACK, DHCPNACK报文时,交换机会将其丢弃;(5)DHCP Snooping功能可阻止连接在非信任接口上的非授权DHCP服务器为客户端提供IP地址配置信息。【问题4】(6分)应采用流量控制设备,部署在核心交换机与学生宿舍区汇聚交换机之间,采用串接方式接入网络。【问题5】(4分)区别于IDS、IPS提供主动防护,增加了深入检测和分析功能,提供高效处理(拦截或阻断)能力。采用串接方式接入网络

【解析】

试题分析

【问题1】

略。

【问题2】

根据问题1对该学校网络区域的划分,将不同的服务器放置在相应的区域即可,对于具体的网络连接细节则不必过多地考虑,在防火墙的DMZ区中,由于需要连接多台服务器,应使用一台局域网交换机进行连接。

【问题3】

当采用DHCP服务器为客户端动态分配IP地址时,出现网络连接不稳定、用户的地址会被“莫名其妙”修改,导致无法访问校园网的现象,经查是出现了多个未授权的DHCP服务器所致。这些所谓“未授权”的服务器为客户机分配了其他的非法IP地址,导致用户无法访问网络。这类攻击为DHCP攻击,DHCP攻击的原理是距离客户端较近的DHCP服务器会先于授权DHCP服务器相应客户端的请求,而导致客户端接收到非法IP地址,无法访问网络。防范的方法一般是在接入层交换机上启用DHCP Snooping功能,以过滤非信任接口上收到的DHCP offer, DHCP ACK和DHCPNACK报文,从而防止非法的DHCP服务器为客户端分配IP地址。

【问题4】

根据问题的描述,由于网络中存在大量的P2P流量,而导致其他各项服务正常工作,应对P2P流量进行控制。要实现该功能,一般所选用的设备为流控设备,流控设备一般部署在被控流量区域的主干区域,应采用串接方式接入网络。

【问题5】

随着网络攻击技术的发展,对安全技术提出了新的挑战。防火墙技术和IDS自身具有的缺陷阻止了它们进一步的发展。防火墙不能阻止内部网络的攻击,对于网络上流行的各种病毒也没有很好的防御措施;IDS只能检测入侵而不能实时地阻比攻击,而且IDS具有较高的漏报和误报率。

在这种情况下入侵防御系统(Intrusion Prevention System,IPS)成了新一代的网络安全技术。IPS提供主动、实时的防护,其设计旨在对网络流量中的恶意数据包进行检测,对攻击性的流量进行自动拦截,使它们无法造成损失。IPS如果检测到攻击企图,就会自动地将攻击包丢掉或采取措施阻断攻击源,而不把攻击流量放进内部网络。

IPS和IDS的部署方式不同。串接式部署是IPS和IDS区别的主要特征。IDS产品在网络中是旁路式工作,IPS产品在网络中是串接式工作。串接式工作保证所有网络数据都经过IPS设备,IPS检测数据流中的恶意代码,核对策略,在未转发到服务器之前,将信息包或数据流拦截。由于是在线操作,因而能保证处理方法适当而且可预知。

IPS系统根据部署方式可以分为3类:基于主机的入侵防护(HIPS)、基于网络的入侵防护(NIPS)、应用入侵防护(AIP) 。

【问题3】(5分)

攻击原理:(1)当DHCP客户端第一次连接网络、重新连接或者地址租期已满时,会以广播的方式向DHCP服务器发送DHCP Discover消息,以获取/重新获取IP地址;(2)若网络中存在多台DHCP服务器,均能收到该消息并应答;(3)非授权DHCP服务器会先于授权DHCP服务器发出应答;(4)客户端使用非授权服务器发出的应答包,并用作自己的IP地址;(5)客户端地址被修改,无法访问校园网。 防范措施:(1)启用接入层交换机的DHCP Snooping功能;(2)DHCP Snooping功能将交换机接口分为信任接口和非信任接口;(3)连接客户端的接口为非信任接口,上连到汇聚交换机的接口为信任接口; (4)非信任接口上接收到DHCP Offer, DHCP ACK, DHCPNACK报文时,交换机会将其丢弃;(5)DHCP Snooping功能可阻止连接在非信任接口上的非授权DHCP服务器为客户端提供IP地址配置信息。【问题4】(6分)应采用流量控制设备,部署在核心交换机与学生宿舍区汇聚交换机之间,采用串接方式接入网络。【问题5】(4分)区别于IDS、IPS提供主动防护,增加了深入检测和分析功能,提供高效处理(拦截或阻断)能力。采用串接方式接入网络

【解析】

试题分析

【问题1】

略。

【问题2】

根据问题1对该学校网络区域的划分,将不同的服务器放置在相应的区域即可,对于具体的网络连接细节则不必过多地考虑,在防火墙的DMZ区中,由于需要连接多台服务器,应使用一台局域网交换机进行连接。

【问题3】

当采用DHCP服务器为客户端动态分配IP地址时,出现网络连接不稳定、用户的地址会被“莫名其妙”修改,导致无法访问校园网的现象,经查是出现了多个未授权的DHCP服务器所致。这些所谓“未授权”的服务器为客户机分配了其他的非法IP地址,导致用户无法访问网络。这类攻击为DHCP攻击,DHCP攻击的原理是距离客户端较近的DHCP服务器会先于授权DHCP服务器相应客户端的请求,而导致客户端接收到非法IP地址,无法访问网络。防范的方法一般是在接入层交换机上启用DHCP Snooping功能,以过滤非信任接口上收到的DHCP offer, DHCP ACK和DHCPNACK报文,从而防止非法的DHCP服务器为客户端分配IP地址。

【问题4】

根据问题的描述,由于网络中存在大量的P2P流量,而导致其他各项服务正常工作,应对P2P流量进行控制。要实现该功能,一般所选用的设备为流控设备,流控设备一般部署在被控流量区域的主干区域,应采用串接方式接入网络。

【问题5】

随着网络攻击技术的发展,对安全技术提出了新的挑战。防火墙技术和IDS自身具有的缺陷阻止了它们进一步的发展。防火墙不能阻止内部网络的攻击,对于网络上流行的各种病毒也没有很好的防御措施;IDS只能检测入侵而不能实时地阻比攻击,而且IDS具有较高的漏报和误报率。

在这种情况下入侵防御系统(Intrusion Prevention System,IPS)成了新一代的网络安全技术。IPS提供主动、实时的防护,其设计旨在对网络流量中的恶意数据包进行检测,对攻击性的流量进行自动拦截,使它们无法造成损失。IPS如果检测到攻击企图,就会自动地将攻击包丢掉或采取措施阻断攻击源,而不把攻击流量放进内部网络。

IPS和IDS的部署方式不同。串接式部署是IPS和IDS区别的主要特征。IDS产品在网络中是旁路式工作,IPS产品在网络中是串接式工作。串接式工作保证所有网络数据都经过IPS设备,IPS检测数据流中的恶意代码,核对策略,在未转发到服务器之前,将信息包或数据流拦截。由于是在线操作,因而能保证处理方法适当而且可预知。

IPS系统根据部署方式可以分为3类:基于主机的入侵防护(HIPS)、基于网络的入侵防护(NIPS)、应用入侵防护(AIP) 。

相关考题:

试题二(共15 分)阅读以下说明,回答问题1至问题5,将解答填入答题纸对应的解答栏内。【说明】在Linux服务器中,inetd/xinetd是Linux系统中一个重要服务。【问题1】(2 分)下面选项中 (1) 是xinetd的功能。(1)备选答案:A. 网络服务的守护进程B. 定时任务的守护进程C. 负责配置网络接口D. 负责启动网卡

阅读以下说明,回答问题1~4,将解答填入对应的解答栏内。[说明] 现有如下关系模式:R(A,B,C,DE),其中,A,B为组合键,R上存在的函数依赖有(A ,B) →E,B→C,C→D该关系模式满足2NF吗?为什么?

阅读下列说明,回答问题1至问题2,将解答填入对应栏内。【说明】利用Windows Server 2008架设邮件服务器,回答相应问题。邮件服务器通常提供POP3和SMTP两种服务,它们各有什么作用?

阅读以下说明,回答问题,将解答填入对应的解答栏内。[说明] 将一个正整数分解质因数。例如:输入90,打印出90=2*3*3*5。main ( ){int n, i;printf ( "\n please input a number: \n");scanf ( "% d" ,u);printf ( "%d =" ,n);for((1)){while((2)){if((3)){ printf ("%d*",i);(4)}elsebreak;}}printf (“%d”,n);}

阅读下列说明,回答问题1至问题4,将解答填入答题纸的对应栏内。[说明]下面是用小王用Dreamweaver MX编写的一个网页,如图12-2所示。从这个图片上,我们可以看出小王使用了Dreamweaver MX的哪些功能?

阅读下列说明,回答问题1至问题3,将解答填入对应栏内。【说明】在Windows的网络配置中,对网络协议进行IP地址配置,出现图5-1所示的对话框。什么场合下,可选择自动获取IP?什么场合下,选择人工配置IP?

阅读下面的说明,回答问题1~问题4,将解答填入答题纸对应的解答栏内。[说明]阅读以下说明,回答问题1~问题4,将解答填入答题纸对应的解答栏内。windows Server 2003是一个多任务多用户的操作系统,能够以集中或分布的方式实现各种应用服务器角色,是目前应用比较广的操作系统之一。Windows内置许多应用服务功能,将下表中(1)~(5)处空缺的服务器名称填写在答题纸对应的解答栏内。(1)

试题一(共15分)阅读以下说明,回答问题1至问题5,将解答填入答题纸对应的解答栏内。【说明】某网吧拓扑结构如图 1-1 所示,可提供影视、游戏竞技、视频聊天等多种服务,采用VLAN 划分来区分不同的服务。问题 1】(2分)网吧要求实现千兆接入,可采用的方式为 (1) 。(1)备选答案:A. FTTxB. ADSLC. PSTN拨号

阅读以下说明和关系表,回答问题1~5,将解答填入对应的解答栏内。[说明]试用SQL查询语句表达下列对教学数据库中的3个基本表STUDENT,COURSE,SC的查询[关系表]查询全体学生的姓名和年龄。

阅读以下说明,回答问题1至问题4,将解答填入答题纸对应的解答栏内。【说明】某公司网络的 Internet接入方式如图3-1 所示。【问题 1】(4分)查看路由器R1的状态信息如图3-2所示, 则可以确定R1的E0端口IP地址是 (1) ,E1端口的IP地址是 (2) 。

阅读以下说明,回答问题1至问题3,将解答填入答题纸对应的解答栏内。说明】某公司为保护内网安全,采用防火墙接入Internet,网络结构如图4-1所示。【问题 1】(2分)防火墙支持三种工作模式:透明网桥模式、路由模式和混杂模式。在 (1) 模式下,防火墙各个网口设备的IP地址都位于不同的网段。

阅读以下说明,回答问题1至问题2,将解答填入答题纸对应的解答栏内。【说明】某公司为推广洗涤新产品,需要进行用户体检调查。图4-1为调查表填写页面,表4-1所示为利用Microsoft Access创建的数据库,它将记录被调查用户的姓名、性别、年龄、了解产品方式和评价等信息。

l阅读以下说明,回答问题l至问题4,将解答填入答题纸对应的解答栏内。【说明】某小公司网络拓扑结构如图1-l所示,租用了一条ADSL宽带来满足上网需求,为了便于管理,在Server2上安装DHCP服务提供IP地址动态配置。【问题1】(4分)ADSL利用 (1) 网络,采用 (2) 复用技术来实现宽带接入。

阅读以下说明,回答问题1至问题2,将解答填入答题纸对应的解答栏内。【说明】某留言系统采用ASP+Access开发,其后台管理登录页面如图4-1所示。【问题1】(9分)以下是该后台管理登录页面login.asp的部分代码,请仔细阅读该段代码,根据图4-1 将(1)~(9)的空缺代码补齐。【问题2】(6分)1.在登录页面 login.asp 中通过导入了bbb.asp的代码,以下是bbb.asp的部分代码,请仔细阅读该段代码,将空缺代码补齐。

阅读以下说明,回答问题 1至问题 4,将解答填入答题纸对应的解答栏内。【说明】政府部门网络用户包括有线网络用户、无线网络用户和有线摄像头若干,组网拓扑如图 1-1 所示。访客通过无线网络接入互联网,不能访问办公网络及管理网络,摄像头只能跟DMZ区域服务器互访。

阅读下列C程序,回答问题1至问题3,将解答填入答题纸的对应栏内。【问题1】(3分)请针对上述C程序给出满足100%DC(判定覆盖)所需的逻辑条件。【问题2】(8分)请画出上述程序的控制流图,并计算其控制流图的环路复杂度V(G)。

阅读下列程序,回答问题1至问题3,将解答填入答题纸的对应栏内。【说明】逻辑覆盖法是设计白盒测试用例的主要方法之一,它是通过对程序逻辑结构的遍历实现程序的覆盖。针对以下由C 语言编写的程序,按要求回答问题。main( ){int i,n; //1for(i=1;i

阅读以下说明,回答问题1至问题4,将解答填入答题纸对应的解答栏内。【说明】某企业网络拓扑如图1-1所示,A~E是网络设备的编号。