北京四维图新科技股份有限公司10月招聘面试题109道2020109

在如下基于网络入侵检测系统的基本结构图中,对应I、Ⅱ、Ⅲ模块的名称是——。

A.数据包捕获模块、网络协议分析模块、攻击特征库

B.网络协议分析模块、数据包捕获模块、攻击特征库

C.攻击特征库、网络协议分析模块、数据包捕获模块

D.攻击特征库、数据包捕获模块、网络协议分析模块

解析:本题考查的是网络入侵检测系统的基本结构。入侵检测系统分为基于主机的入侵检测和基于网络的入侵检测。基于网络的入侵检测系统的基本结构,详见四级网络工程师教程P299。由上可知,答案选B)。

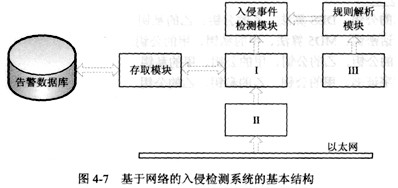

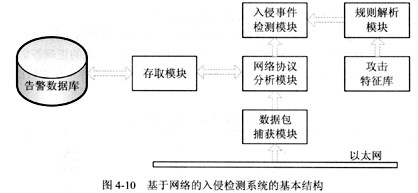

在如图4-7所示的基于网络的入侵检测系统的基本结构中,对应Ⅰ、Ⅱ、Ⅲ模块的名称是(48)。

A.数据包捕获模块、网络协议分析模块、攻击特征库

B.网络协议分析模块、数据包捕获模块、攻击特征库

C.攻击特征库、网络协议分析模块、数据包捕获模块

D.攻击特征库、数据包捕获模块、网络协议分析模块

解析:按照检测的数据来源,入侵检测系统可以分为基于主机的入侵检测系统和基于网络的入侵检测系统。其中,基于网络的入侵检测系统的基本结构如图4-10所示。

通常是通过将网卡设置成“混杂模式”来收集在网络中出现的数据帧。其使用原始的数据帧作为数据源,采用模式匹配、频率或阈值、事件的相关性、统计意义上的非正常现象检测等基本的识别技术。这类系统一般是被动地在网络上监听整个网段的数据流,通过分析、异常检测或特征比对,发现网络入侵事件。

防火墙是在网络的入口对通过的数据包进行选择,只有满足条件的数据包才能通过,否则数据包将被抛弃。

包过滤防火墙使用一个软件查看所流经的数据包的包头,由此决定整个数据包的命运。它可能会决定丢弃这个包,也可能会决定接受这个包(让这个包通过)。 数据包过滤用在内部主机和外部主机之间。过滤系统可以是一台路由器或一台主机,它根据过滤规则来决定是否让数据包通过。用于过滤数据包的路由器称为过滤路由器。

关于iptables中条件匹配,说法错误的是()。

A.“-s”表示匹配数据包的源地址

B.“-i”表示指定数据包流入的网络接口

C.“-d”表示指定数据包流出的网络接口

D.“-o”表示匹配数据包的目的地址

请教一道华为公司的C语言面试题目的答案和解析

题目呢?

北京四维图新科技股份有限公司10月招聘面试题面试题面试官常问到的一些题目整理如下:问题 Q1:列举网络爬虫所用到的网络数据包,解析包?可用的回答 : 网络数据包 urllib、urllib2、requests 解析包 re、xpath、beautiful soup、lxml 问题 Q2:生成器?可用的回答 :生成器的本质就是一个逐个返回元素的函数,即“本质函数”最大的好处在于它是“延迟加载”,即对于处理长序列问题,更加的节省存储空间。即生成器每次在内存中只存储一个值问题 Q3:.什么是关联查询,有哪些?可用的回答 :将多个表联合起来进行查询,主要有内连接、左连接、右连接、全连接(外连接)问题 Q4:数据库的优化?可用的回答 : 1. 优化索引、SQL 语句、分析慢查询; 2. 设计表的时候严格根据数据库的设计范式来设计数据库; 3. 使用缓存,把经常访问到的数据而且不需要经常变化的数据放在缓存中,能节约磁盘IO; 4. 优化硬件;采用SSD,使用磁盘队列技术(RAID0,RAID1,RDID5)等; 5. 采用MySQL 内部自带的表分区技术,把数据分层不同的文件,能够提高磁盘的读取效率; 6. 垂直分表;把一些不经常读的数据放在一张表里,节约磁盘I/O; 7. 主从分离读写;采用主从复制把数据库的读操作和写入操作分离开来; 8. 分库分表分机器(数据量特别大),主要的的原理就是数据路由; 9. 选择合适的表引擎,参数上的优化; 10. 进行架构级别的缓存,静态化和分布式; 11. 不采用全文索引; 12. 采用更快的存储方式,例如 NoSQL存储经常访问的数据 问题 Q5:什么是粘包? socket 中造成粘包的原因是什么? 哪些情况会发生粘包现象?可用的回答 : 粘包:在接收数据时,一次性多接收了其它请求发送来的数据(即多包接收)。如: 对方第一次发送hello,第二次发送world,在接收时,应该收两次, 一次是hello,一次是world,但事实上是一次收到helloworld,一次收到空,这种现象叫粘包。 原因: 粘包问题主要还是因为接收方不知道消息之间的界限,不知道一次性提取多少字节的数据所造成的。 什么情况会发生: 1、发送端需要等缓冲区满才发送出去,造成粘包 发送数据时间间隔很短,数据很小,会合到一起,产生粘包 2、接收方不及时接收缓冲区的包,造成多个包接收 客户端发送了一段数据,服务端只收了一小部分, 服务端下次再收的时候还是从缓冲区拿上次遗留的数据,产生粘包 解决方案: 一个思路是发送之前,先打个招呼,告诉对方自己要发送的字节长度, 这样对方可以根据长度判断什么时候终止接受 注意: 只有TCP有粘包现象,UDP永远不会粘包! 问题 Q6:简述 三次握手、四次挥手的流程?可用的回答 : 三次握手: 初始状态:客户端A和服务器B均处于CLOSED状态,然后服务器B创建socket,调用监听接口使得服务器处于LISTEN状态,等待客户端连接。(后续内容用A,B简称代替) 1、A首先向B发起连接,这时TCP头部中的SYN标识位值为1,然后选定一个初始序号seq=x(一般是随机的), 消息发送后,A进入SYN_SENT状态,SYN=1的报文段不能携带数据,但要消耗一个序号。 2、B收到A的连接请求后,同意建立连接,向A发送确认数据,这时TCP头部中的SYN和ACK标识位值均为1,确认序号为ack=x+1, 然后选定自己的初始序号seq=y(一般是随机的),确认消息发送后, B进 入SYN_RCVD状态,与连接消息一样,这条消息也不能携带数据,同时消耗一个序号。 3、A收到B的确认消息后,需要给B回复确认数据,这时TCP头部中的ACK标识位值为1, 确认序号是ack=y+1,自己的序号在连接请求的序号上加1,也就是seq=x+1, 此时A进入ESTABLISHED状态,当B收到A的确认回复后,B也进入ESTABLISHED状态, 至此TCP成功建立连接,A和B之间就可以通过这个连接互相发送数据了。 四次挥手: 初始状态:客户端A和服务器B之间已经建立了TCP连接,并且数据发送完成,打算断开连接, 此时客户端A和服务器B是等价的,双方都可以发送断开请求,下面以客户端A主动发起断开请求为例。(后续内 容用A,B简称代替) 1、A首先向B发送断开连接消息,这时TCP头部中的FIN标识位值为1,序号是seq=m,m为A前面正常发送数据最后一个字节序号加1得到的, 消息发送后A进入FNI_WAIT_1状态,FIN=1的报文段不能携带数据,但要消耗一个序号。 2、B收到A的断开连接请求需要发出确认消息,这时TCP头部中的ACK标识位值为1,确认号为 ack=m+1, 而自己的序号为seq=n,n为B前面正常发送数据最后一个字节序号加1得到的, 然后B进入 CLOSE_WAIT状态,此时就关闭了A到B的连接, A无法再给B发数据,但是B仍然可以给A发数据,同时B端通知上方应用层,处理完成后被动关闭连接。 然后A收到B的确认信息后,就进入了 FIN_WAIT_2状态。 3、B端应用层处理完数据后,通知关闭连接, B向A发送关闭连接的消息,这时TCP头部中的FIN和ACK标识位值均为1, 确认号ack=m+1,自己的序号为seq=k,消息发送后B进入LACK_ACK状态。 4、A收到B的断开连接的消息后,需要发送确认消息, 这是这时TCP头部中的ACK标识位值为1,确认号ack=k+1,序号为m+1(因为A向B发送断开连接的消息时消耗了一个消息号), 然后A进入TIME_WAIT 状态,若等待时间经过2MSL后,没有收到B的重传请求, 则表明B收到了自己的确认,A进入CLOSED状态, B收到A的确认消息后则直接进入CLOSED状态。至此TCP成功断开连接。 问题 Q7

入侵检测系统IDS需要分析的数据称为事件,它可以是网络中的数据包,也可以是从系统日志得到的信息,也可能是经过协议解析的(32)。

A.用户信息

B.应用层协议

C.数据包

D.资源使用记录

解析:入侵检测系统IDS需要分析的数据称为事件,它可以是网络中的数据包,也可以是从系统日志得到的信息,也可能是经过协议解析的数据包。

以下哪一项属于配置该防火墙的目的?(3)。 A.防止未授权的通信进出内部网络 B.进行域名解析

C.对IP包进行协议转换 D.对进出内部网络的数据包进行加解密

(3)A或防止未授权的通信进出内部网络 解析:本问题考查的是防火墙的功能。

一般来说,防火墙通常有以下几大功能:(1)防止非法用户进入内部网络;(2)利用NAT功能将私网地址转换为公网地址,提高内部网络的安全性;(3)实施安全策略的确认和授权;(4)方便对网络的安全性进行监控,产生日志和报警;(5)防火墙可以对进出网络的所有通信进行审计和记录;(6)可以对网络设备的访问权限进行监管。

A.查询网络192.168.0.0/28的查询数据包

B.到224.0.0.9的确认数据包

C.发送到255.255.255.255的更新数据包

D.包含R2新路由表的数据包

E.发送到192.168.1.1和192.168.2.1的单播更新数据包

在如下基于网络入侵检测系统的基本机构图中,对应I 、II、III模块的名称是

A.数据包捕获模块、网络协议分析模块、攻击特征库

B.网络协议分析模块、数据包捕获模块、攻击特征库

C.攻击特征库、网络协议分析模块、数据包捕获模块

D.攻击特征库、数据库捕获模块、网络协议分析模块

在如下 基于网络入侵检测系统的基本结构图中,对应 I 、 II 、 III 模块的名称是

A.数据包捕获模块、网络协议分析模块、攻击特征库

B.网络协议分析模块、数据包捕获模块、攻击特征库

C.攻击特征库、网络协议分析模块、数据包捕获模块

D.攻击特征库、数据包捕获模块、网络协议分析模块

相关考题:

- 在枪炮弹的使用中,严禁在()状态下发射。A、单发B、连发C、退膛D、上膛

- 洗消液是在水中加中性()所做成的。

- 单选题天然气是一种混合物。()A是B不是C不好说D视产出条件而定

- 一级预警通知单由集团公司安监部提出和签发(对于技术监督服务单位监督服务过程中发现的一级预警问题,技术监督服务单位填写预警通知单后发送西安热工院,由热工院签发),同时抄报集团公司安生部,抄送产业、区域子公司生产部。

- 单选题有固定场所是燃气经营企业提供服务的基本条件,燃气经营企业应设置专门的机构并配备专职管理人员,确保能够履行安全供气、规范服务的职责,确实承担起相应的()。A安全责任B管理责任C销售责任D经营责任

- 锅炉的负荷增加时,过热器出口的蒸汽温度()。A、增高;B、降低;C、不变。

- 个人携带枪弹时,枪弹应()再装入弹带内。A、放在枪膛B、压入弹夹C、拆散后D、包裹后

- 引信按作用方式分()A、触发引信B、近炸引信C、时间引信D、多用途引信

- 87式5.8mm班用机枪的重量是()A、5.54kgB、5.45kgC、5.44kgD、5.40kg

- 气体燃料系统的前置系统应配置压力调节和气体燃料控制装置,这些装置主要包括压力调节阀、放气阀,以及压力调节所需要的各种控制。