阅读以下说明,回答【问题1】和【问题2】。【说明】VPN是通过公用网络Internet将分布在不同地点的终端连接在一起的专用网络。目前大多采用IPSec来实现IP网络上端点间的认证和加密服务(见图3)。VPN的基本配置如下:.公司总部网络子网为192.168.1.0/24。.路由器为100.10.15.1。.公司分部服务器为192.168.10.0/24。.路由器为200.20.25.1。执行下列步骤:(1)确定一个预先共享的密钥(保密密码)(保密密码假设为csai);(2)为SA协商过程配置IKE;(3)配置IPSec:Router(config) crypto isakmp policy1//policy1表示策略1,假如想多配几个VPN,可以写成policy2、policy3Router(config-isakmp) group1//使用group1长度的密钥,group命令有两个参数值:1和2//参数1表示密钥使用768位密钥,参数值2表示密钥使用1024位密钥Router(config-isakm)authentication pre-share(1)Router(config-isakm) ifetime 3600//对生成新SA的周期进行调整。这个值以秒为单位,默认值为86400,也就是一天。值得注意的是,两端的路由器都要设置相同的SA周期,否则VPN在正常初始化之后,将会在较短的一个SA周期内到达中断Router(config) crypto isakmp key csai address 200.20.25.1//返回到全局设置模式,确定要使用的预先共享密钥,指定VPN另一端路由器IP地址,即目的路由器IP地址。相应地,另一端路由器的配置也和以上命令类似,只不过把IP地址改成100.10.15.1Router(config) access-list 130 permit ip 192.168.1.00.0.0.255172.16.10.00.0.0.255(2)Router(config) crypto ipsec transform-set vpn1 ah-md5-hmac esp-des esp-md5-hmac(3)Router(config) crypto map shortsec 60 ipsec-isakmp//为定义生成新保密密钥的周期,如果攻击者破解了保密密钥,则他能够使用同一个密钥的所有通信。基于这个原因,我们要设置一个较短的密钥更新周期,比如,每分钟生成一个新密钥,这个命令在VPN两端的路由器上必须匹配。参数shortsec是我们给这个配置定义的名称,稍后可以将它与路由器的外部接口建立关联Router(config-crypto-map)setpeer200.20.25.(4)Router(config-crypto-map)set transform-set vpn1(5)Router(config-crypto-map)match address 130Router(config)interface s0Router(config-if) crypto map shortsec //将刚才定义的密码图应用到路由器的//外部接口请简述IPSec协议。

阅读以下说明,回答【问题1】和【问题2】。

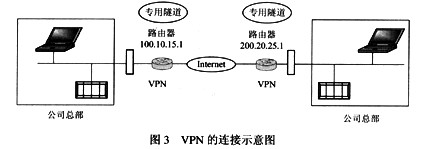

【说明】VPN是通过公用网络Internet将分布在不同地点的终端连接在一起的专用网络。目前大多采用IPSec来实现IP网络上端点间的认证和加密服务(见图3)。

VPN的基本配置如下:

.公司总部网络子网为192.168.1.0/24。

.路由器为100.10.15.1。

.公司分部服务器为192.168.10.0/24。

.路由器为200.20.25.1。

执行下列步骤:

(1)确定一个预先共享的密钥(保密密码)(保密密码假设为csai);

(2)为SA协商过程配置IKE;

(3)配置IPSec:

Router(config) crypto isakmp policy1

//policy1表示策略1,假如想多配几个VPN,可以写成policy2、policy3

Router(config-isakmp) group1

//使用group1长度的密钥,group命令有两个参数值:1和2

//参数1表示密钥使用768位密钥,参数值2表示密钥使用1024位密钥

Router(config-isakm)authentication pre-share(1)

Router(config-isakm) ifetime 3600

//对生成新SA的周期进行调整。这个值以秒为单位,默认值为86400,也就是一天。值得注意的是,两端的路由器都要设置相同的SA周期,否则VPN在正常初始化之后,将会在较短的一个SA周期内到达中断

Router(config) crypto isakmp key csai address 200.20.25.1

//返回到全局设置模式,确定要使用的预先共享密钥,指定VPN另一端路由器IP地址,即目的路由器IP地址。相应地,另一端路由器的配置也和以上命令类似,只不过把IP地址改成100.10.15.1

Router(config) access-list 130 permit ip 192.168.1.00.0.0.255172.16.10.00.0.0.255(2)

Router(config) crypto ipsec transform-set vpn1 ah-md5-hmac esp-des esp-md5-hmac(3)

Router(config) crypto map shortsec 60 ipsec-isakmp

//为定义生成新保密密钥的周期,如果攻击者破解了保密密钥,则他能够使用同一个密钥的所有通信。基于这个原因,我们要设置一个较短的密钥更新周期,比如,每分钟生成一个新密钥,这个命令在VPN两端的路由器上必须匹配。参数shortsec是我们给这个配置定义的名称,稍后可以将它与路由器的外部接口建立关联

Router(config-crypto-map)setpeer200.20.25.(4)

Router(config-crypto-map)set transform-set vpn1(5)

Router(config-crypto-map)match address 130

Router(config)interface s0

Router(config-if) crypto map shortsec //将刚才定义的密码图应用到路由器的

//外部接口

请简述IPSec协议。