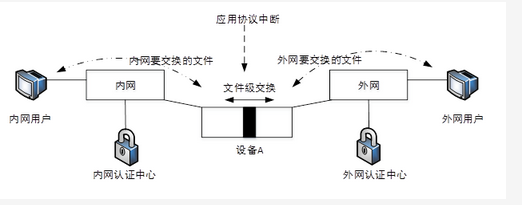

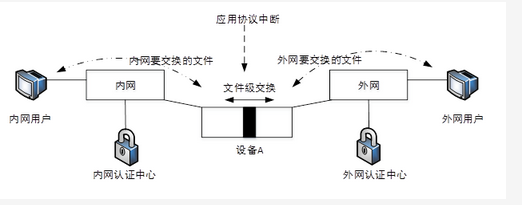

在网络规划中,政府内外网之间应该部署网络安全防护设备。在下图中部署的设备A 是() A. IDSB. 防火墙C. 网闸D. UTM

在网络规划中,政府内外网之间应该部署网络安全防护设备。在下图中部署的设备A 是()

A. IDS

B. 防火墙

C. 网闸

D. UTM

B. 防火墙

C. 网闸

D. UTM

参考解析

解析:网闸是使用带有多种控制功能的固态开关读写介质连接两个独立主机系统的信息安全设备。由于物理隔离网闸所连接的两个独立主机系统之间,不存在通信的物理连接、逻辑连接、信息传输命令、信息传输协议,不存在依据协议的信息包转发,只有数据文件的无协议"摆渡",且对固态存储介质只有"读"和"写"两个命令。所以,物理隔离网闸从物理上隔离、阻断了具有潜在攻击可能的一切连接,使"黑客"无法入侵、无法攻击、无法破坏,实现了真正的安全。

相关考题:

某大型企业网络出口带宽1000M,因为各种原因出口带宽不能再扩,随着网络的运行发现访问外网的web以及使用邮件越来越慢,经过分析发现内网P2P、视频/流媒体、网络游戏流量过大,针对这种情况考虑对网络进行优化,可以采用( )来保障正常的网络需求。A.部署流量控制设备 B.升级核心交换机 C.升级接入交换机 D.部署网络安全审计设备

部署移动用户的IPSEC VPN网络时,建议采用什么样的防火墙部署方案()。 A.防火墙设备部署在VPN网关前方(Internet侧)B.防火墙设备部署在VPN网关后方(内网侧)C.防火墙设备同VPN网关并行D.不需要部署防火墙设备

由于内网 P2P,视频流媒体,网络游戏等流量占用过大,影响网络性能,可以采用() 来保障政策的 WEB 及邮件流量需求。A.使用网闸B.升级核心交换机C.部署流量控制设备D.部署网络安全审计设备

阅读下列说明,回答问题1至问题3,将解答填入答题纸的对应栏内。【说明】图1-1是某互联网企业网络拓扑结构图,该企业主要对外提供基于Web的各种服务,对Web网站的安全有一定的安全要求。希望通过采用访问控制、非法访问阻断等措施保证web服务器的安全性。问题 1 (8分)根据该公司网络安全防范需求,需在相应的位置部署安全设备,进行安全防范,为拓扑图中的相应位置部署合适的安全设备。在设备1处部署(1),访问控制和NAT等基本功能;在设备2处部署(2),攻击检测,包检测分析等;在设备3处部署(3),web应用防护、异常流量阻断。在设备4处部署(4),实现数据的高速透传。(1)~(4)备选答案:A.防火墙 B.入侵检测系统(IDS) C.入侵防御系统(IPS) D.光纤交换机 E.三层交换机

在网络规划中,政府内外网之间应该部署网络安全防护设备。在下图中部署的设各 A 是(),对设备 A 的作用描述错误的是(请作答此空 )。A. 双主机系统,即使外网被黑客攻击瘫痪也无法影响到内网B. 可以防止外部主动攻击C. 采用专用硬件控制技术保证内外网的实时链接D. 设备对外网的任何响应都是对内网用户请求的应答

在网络规划中,政府内外网之间应该部署网络安全防护设备。在下图中对设备 A 的作用描述错误的是()A. 双主机系统,即使外网被黑客攻击瘫痪也无法影响到内网B. 可以防止外部主动攻击C. 采用专用硬件控制技术保证内外网的实时链接D. 设备对外网的任何响应都是对内网用户请求的应答

部署移动用户的IPSEC VPN 网络时,建议采用什么样的防火墙部署方案() A、 防火墙设备部署在VPN 网关前方(Internet 侧)B、 防火墙设备部署在VPN 网关后方(内网侧)C、 防火墙设备同VPN 网关并行D、 不需要部署防火墙设备

从安全建设模式角度,传统网络安全环境建设属于关键点部署,存在各关键点相互独立、建设效果差等缺点,针对当前网络环境,应转变为()。A、面向需求的安全部署B、面向网络整体规划的安全部署C、面向业务的安全部署D、面向统一管理的安全部署

园区网中实施网络安全管理措施时,如下哪些属于针对非法访问网络资源而部署的网络访问控制技术或措施()。A、添加防火墙B、部署端点准入防御C、Portal认证D、添加IAS设备(Illegal Access System,非法访问系统)

“十一五“期间公司按照”双网双机、分区分域、等级防护、多层防御“的信息安全防护总体策略,建设了信息安全”三道防线“,其中第三道防线指管理信息大区内、外网之间的边界防御,它具体部署的防护措施是()。A、防火墙B、正反向隔离装置C、信息网络安全隔离装置D、接入平台

“十一五“期间公司按照”双网双机、分区分域、等级防护、多层防御“的信息安全防护总体策略,建设了信息安全”三道防线“,其中第二道防线指管理信息大区内、外网之间的边界防御,它具体部署的防护措施是()。A、防火墙B、IDSC、信息网络安全隔离装置D、接入平台

单选题下列安全设备中,不能部署在网络出口的是( )。A网络版防病毒系统B防火墙C入侵防护系统DUTM