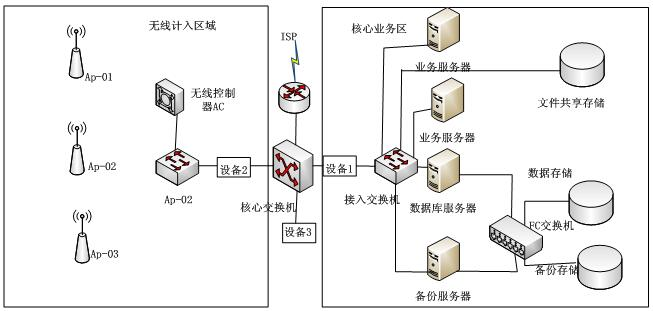

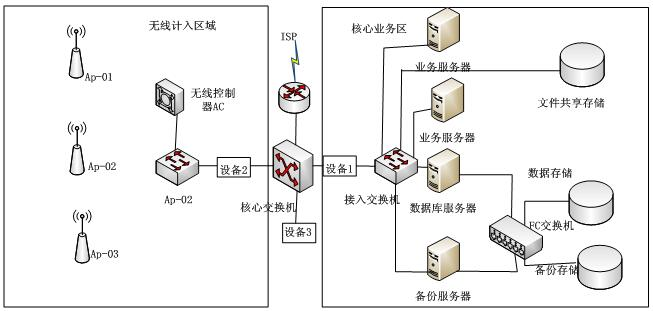

阅读以下说明,回答问题1至问题4.将解答填入答题纸对应的解答栏内。某企业网络拓扑如图1所示,无线接入区域安装若干无线AP (无线访问接入点)供内部员工移动设备连接互联网,所有AP均由AC(无线控制器)控制,请结合图,回答相关问题。【问题1】 (6分)常见的无线网络安全隐患有IP地址欺骗、数据泄露、(1)、(2)、网络通信被窃听等:为保护核心业务数据区域的安全,网络管理员在设备①处部署(3)实现核心业务区域边界防护:在设备②处部署(4)实现无线用户的上网行为管控;在设备③处部署(5)分析网络中的入侵行为,为加强用户安会认证,配置基于(6)的RADIUS认证。(1)~(2)备选答案(每空限选一项,选项不能重复):A.端口扫描B.非授权用户接入C.非法入侵(6)备选答案;A. IEEE 802.11B. IEEE 802.1xD. sql注入攻击【问题2】(4分)桌面虚拟化可能会带来(7)等风险和问题,可以进行( 8)等对应措施。A.虚拟机之间的相互攻击B.防病毒软件的扫描风暴C.网络带宽瓶颈D.扩展性差A.安装虚拟化防护系统B.不安装防病毒软件C.提升网络带宽D. 提高服务器配置【问题3】(2分)目前世界公认的比较安全的公开密钥密码有:基于大合数因子分解困难性的RAS密码类和基于(9)困难性的ELGamal密码类(包括椭圆曲线密码)。【问题4】(3分)列举三种DES加密算法的工作模式。

阅读以下说明,回答问题1至问题4.将解答填入答题纸对应的解答栏内。某企业网络拓扑如图1所示,无线接入区域安装若干无线AP (无线访问接入点)供内部员工移动设备连接互联网,所有AP均由AC(无线控制器)控制,请结合图,回答相关问题。

【问题1】 (6分)常见的无线网络安全隐患有IP地址欺骗、数据泄露、(1)、(2)、网络通信被窃听等:为保护核心业务数据区域的安全,网络管理员在设备①处部署(3)实现核心业务区域边界防护:在设备②处部署(4)实现无线用户的上网行为管控;在设备③处部署(5)分析网络中的入侵行为,为加强用户安会认证,配置基于(6)的RADIUS认证。(1)~(2)备选答案(每空限选一项,选项不能重复):A.端口扫描B.非授权用户接入C.非法入侵(6)备选答案;A. IEEE 802.11B. IEEE 802.1xD. sql注入攻击【问题2】(4分)桌面虚拟化可能会带来(7)等风险和问题,可以进行( 8)等对应措施。A.虚拟机之间的相互攻击B.防病毒软件的扫描风暴C.网络带宽瓶颈D.扩展性差A.安装虚拟化防护系统B.不安装防病毒软件C.提升网络带宽D. 提高服务器配置【问题3】(2分)目前世界公认的比较安全的公开密钥密码有:基于大合数因子分解困难性的RAS密码类和基于(9)困难性的ELGamal密码类(包括椭圆曲线密码)。【问题4】(3分)列举三种DES加密算法的工作模式。

【问题1】 (6分)常见的无线网络安全隐患有IP地址欺骗、数据泄露、(1)、(2)、网络通信被窃听等:为保护核心业务数据区域的安全,网络管理员在设备①处部署(3)实现核心业务区域边界防护:在设备②处部署(4)实现无线用户的上网行为管控;在设备③处部署(5)分析网络中的入侵行为,为加强用户安会认证,配置基于(6)的RADIUS认证。(1)~(2)备选答案(每空限选一项,选项不能重复):A.端口扫描B.非授权用户接入C.非法入侵(6)备选答案;A. IEEE 802.11B. IEEE 802.1xD. sql注入攻击【问题2】(4分)桌面虚拟化可能会带来(7)等风险和问题,可以进行( 8)等对应措施。A.虚拟机之间的相互攻击B.防病毒软件的扫描风暴C.网络带宽瓶颈D.扩展性差A.安装虚拟化防护系统B.不安装防病毒软件C.提升网络带宽D. 提高服务器配置【问题3】(2分)目前世界公认的比较安全的公开密钥密码有:基于大合数因子分解困难性的RAS密码类和基于(9)困难性的ELGamal密码类(包括椭圆曲线密码)。【问题4】(3分)列举三种DES加密算法的工作模式。

参考解析

解析:【问题1】(6分)(1)B(2)C(3)防火墙(4)上网行为管理(5)IDS(入侵检测系统)(6)B【问题2】(4分)(7)C(8)C【问题3】(2分)(9)离散对数问题【问题4】(3分)DES加密算法的工作模式有:电子密码本模式、密码分组链接模式、密码反馈模式、 输出反馈模式。

【解析】

桌面虚拟化之后,每个用户都会获得较充分的计算、存储资源,但存在共用网络带宽的问题,因此会对网络传输带宽有一定的要求。目前世界公认的比较安全的公开密钥密码有基于大合数因子分解困难性的RAS密码类和基于离散对数问题困难性的ELGamal密码类(包括椭圆曲线密码)。

【解析】

桌面虚拟化之后,每个用户都会获得较充分的计算、存储资源,但存在共用网络带宽的问题,因此会对网络传输带宽有一定的要求。目前世界公认的比较安全的公开密钥密码有基于大合数因子分解困难性的RAS密码类和基于离散对数问题困难性的ELGamal密码类(包括椭圆曲线密码)。

相关考题:

阅读以下算法说明和问题模型图,根据要求回答问题1、问题2。[说明]某大学城图书馆需要在无线阅览厅的某些位置上放置无线接入点AP(Access Poin)。假设每个无线 AP覆盖范围的半径是6米,因此必须使得每台笔记本电脑上的无线网卡到某个无线AP的直线距离不超过6米。为了简化问题,假设所有无线网卡在同一直线上,并且无线AP沿该直线放置。该问题可以建模为如图1-13所示,其中直线表示无线网卡所在的直线,实心正方形表示无线网卡。现采用贪心策略实现用尽可能少的无线AP覆盖所有的无线网卡。实现贪心算法的流程如图1-14所示。其中,①d[i](1≤i≤N)表示第i张无线网卡到通道A端的距离,N表示无线网卡的总数,无线网卡的编号按照无线网卡到通道A端的距离从小到大进行编号:②s[k]表示第k(k≥1)个无线AP到通道A端的距离。算法结束后k的值为无线AP的总数。请填补图1-14流程图中(1)~(4)空缺处的内容。

阅读以下说明,回答问题1至问题4,将解答填人答题纸的对应栏内。[说明]某小公司的网络拓扑如图9-2所示。其中路由器具有ISDN模块,公司网络通过 ISDN连接到ISP。在应用服务器关机的情况下,公司员工能连接上因特网吗?简要解释。

阅读以下说明,回答问题1至问题6,将解答填入答题纸对应的解答栏内。【说明】某公司总部服务器1的操作系统为Windows Server 2003,需安装虚拟专用网(VPN)服务,通过IntelTlet与子公司实现安全通信,其网络拓扑结构和相关参数如图所示。在Windows Server 2003的“路由和远程访问”中提供两种隧道协议来实现VPN服务:(1)和L2TP,L2TP协议将数据封装在(2)协议帧中进行传输。

阅读以下说明,回答问题1~6。ADSL是接入Internet的一种宽带技术,如图2所示为一台带网卡的PC机采用ADSL接入Internet的网络拓扑结构图。(1)和(2)空缺名称填写在答题纸对应的解答栏内。

阅读下面的说明,回答问题1~问题4,将解答填入答题纸对应的解答栏内。[说明]阅读以下说明,回答问题1~问题4,将解答填入答题纸对应的解答栏内。windows Server 2003是一个多任务多用户的操作系统,能够以集中或分布的方式实现各种应用服务器角色,是目前应用比较广的操作系统之一。Windows内置许多应用服务功能,将下表中(1)~(5)处空缺的服务器名称填写在答题纸对应的解答栏内。(1)

阅读以下说明,回答问题1至问题6,将解答填入对应的解答栏内。[说明]某企业的网络拓扑结构如图4-1所示。防火墙使用安全区域的概念来表示与其相连接的网络。图4-1中inside、outside和dmz区域对应Trust区域、Untmst区域和dmz区域,不同区域代表了不同的可信度,默认的可信度由高到低的顺序为(1)。 (1)备选答案: A.inside、outside、dmzB.inside、dmz、outsideC.outside、dmz、insideD.outside、inside、dmz

试题一(共15分)阅读以下说明,回答问题1至问题5,将解答填入答题纸对应的解答栏内。【说明】某网吧拓扑结构如图 1-1 所示,可提供影视、游戏竞技、视频聊天等多种服务,采用VLAN 划分来区分不同的服务。问题 1】(2分)网吧要求实现千兆接入,可采用的方式为 (1) 。(1)备选答案:A. FTTxB. ADSLC. PSTN拨号

试题一(共15分)阅读以下说明,回答问题1至问题4,将解答填入答题纸对应的解答栏内。【 说明】某校园网拓扑结构如图 1-1 所示,其中网络中心与图书馆相距约 700 米。要求干线带宽为千兆,百兆到桌面。【问题1】(6 分 )为图1-1中(1)~(3)空缺处选择合适设备。(1)~(3)备选答案:A. 路由器B. 接入交换机C. 三层核心交换机D. 远程访问服务器

阅读以下说明,回答问题1至问题3,将解答填入答题纸对应的解答栏内。【说明】 某校园无线网络拓扑结构如图13-1所示。该网络中无线网络的部分需求如下: 1.学校操场要求部署AP,该操场区域不能提供外接电源。2.学校图书馆报告厅要求高带宽、多接入点。 3.无线网络接入要求有必要的安全性。【问题1】根据学校无线网络的需求和拓扑图可以判断,连接学校操场无线AP的是(1)交换机,它可以通过交换机的(2)口为AP提供直流电。【问题2】1.根据需求在图书馆报告厅安装无线AP,如果采用符合IEEE 802.11b规范的AP,理论上可以提供(3)Mb/s的传输速率;如果采用符合IEEE 802.11g规范的AP,理论上可以提供最高(4)Mb/s的传输速率。如果采用符合(5)规范的AP,由于将MIMO技术和(6)调制技术结合在一起,理论上最高可以提供600Mbps的传输速率。(5)备选答案 A.IEEE 802.11a B.IEEE 802.11e C.IEEE 802.11i D.IEEE 802.11n(6)备选答案 A. BFSK B. QAM C. OFDM D. MFSK2.图书馆报告厅需要部署10台无线AP,在配置过程中发现信号相互干扰严重,这时应调整无线AP的(7)设置,用户在该报告厅内应选择(8),接入不同的无线AP.(7)~(8)备选答案 A.频道 B.功率 C.加密模式 D.操作模式 E.SSID【问题3】若在学校内一个专项实验室配置无线AP,为了保证只允许实验室的PC机接入该无线AP,可以在该无线AP上设置不广播(9),对客户端的(10)地址进行过滤,同时为保证安全性,应采用加密措施。无线网络加密主要有三种方式:(11)、WPA/WPA2、WPA-PSK/WPA2-PSK.在这三种模式中,安全性最好的是(12),其加密过程采用了TKIP和(13)算法。 (13)备选答案 A. AES B. DES C. IDEA D. RSA

阅读以下说明,回答问题1~5。[说明]某校园网结构如下图所示,采用一个无线网络控制器来自动探测、监控、管理无线AP。无线校园网解决方案中采用Web+DHCP方式解决用户接入问题,当用户连上无线接入点,由无线网络控制器为用户自动分配IP地址,基于Web的认证成功后即可访问 Internet。认证过程采用SSL与RADIUS相结合的方式,以防止非法用户的盗用。从下表中选择合适的设备,将上图中(1)~(4)处空缺设备名称填写在答题纸相应位置(每个设备限选一次)。

● 试题四阅读以下说明,回答问题1~4,将解答填入答题纸的对应栏内。【说明】某小公司的网络拓扑结构如图4所示。其中路由器具有ISDN模块,公司网络通过ISDN连接到ISP。图4网络结构图[问题1]ISP是什么?请举例。[问题2]在路由器和ISDN之间需要加入终端适配器(TA)吗?试说明在什么情况下需要加入TA。[问题3]公司内电话、传真机与ISDN的连接情况如图5所示。将图5中 (1) 、 (2) 处的接口名称填写在答题纸相应位置。图5公司内部设备连接图

阅读以下说明,回答问题1至问题4,将解答填入答题纸对应的解答栏内。【说明】某公司网络的 Internet接入方式如图3-1 所示。【问题 1】(4分)查看路由器R1的状态信息如图3-2所示, 则可以确定R1的E0端口IP地址是 (1) ,E1端口的IP地址是 (2) 。

阅读以下说明,回答问题1至问题3,将解答填入答题纸对应的解答栏内。说明】某公司为保护内网安全,采用防火墙接入Internet,网络结构如图4-1所示。【问题 1】(2分)防火墙支持三种工作模式:透明网桥模式、路由模式和混杂模式。在 (1) 模式下,防火墙各个网口设备的IP地址都位于不同的网段。

试题一(共15分)阅读以下说明,回答问题1至问题3,将解答填入答题纸对应的解答栏内。【说明】某校园网中的无线网络拓扑结构如图1-1所示。该网络中无线网络的部分需求如下:1. 学校操场要求部署AP,该操场区域不能提供外接电源。2. 学校图书馆报告厅要求高带宽、多接入点。3. 无线网络接入要求有必要的安全性。【问题1】(4分)根据学校无线网络的需求和拓扑图可以判断,连接学校操场无线AP的是 (1) 交换机,它可以通过交换机的 (2) 口为AP提供直流电。【问题2】(6分)1. 根据需求在图书馆报告厅安装无线AP。如果采用符合IEEE 802.11b规范的 AP,理论上最高可以提供 (3) Mb/s的传输速率; 如果采用符合IEEE 802.11g规范的 AP,理论上最高可以提供 (4) Mb/s 的传输速率。如果采用符合 (5) 规范的 AP,由于将 MIMO 技术和 (6) 调制技术结合在一起,理论上最高可以提供 600Mbps 的传输速率。(5)备选答案A. IEEE 802.11a B. IEEE 802.11eC. IEEE 802.11i D. IEEE 802.11n(6)备选答案A. BFSK B. QAM C. OFDM D. MFSK2. 图书馆报告厅需要部署10台无线 AP,在配置过程中发现信号相互干扰严重,这时应调整无线 AP 的 (7) 设置,用户在该报告厅内应选择 (8) ,接入不同的无线AP。(7)~(8)备选答案A. 频道 B. 功率 C. 加密模式D. 操作模式 E. SSID【问题3】(5分)若在学校内一个专项实验室配置无线AP,为了保证只允许实验室的 PC机接入该无线 AP,可以在该无线 AP 上设置不广播 (9) ,对客户端的 (10) 地址进行过滤,同时为保证安全性,应采用加密措施。无线网络加密主要有三种方式: (11) 、WPA/WPA2、WPA-PSK/WPA2-PSK。在这三种模式中,安全性最好的是 (12) ,其加密过程采用了TKIP和 (13) 算法。(13)备选答案A. AES B. DES C. IDEA D. RSA

阅读下列说明,回答问题1至问题5,将解答填入答题纸对应的解答栏内。【说明】网络拓扑结构如图所示。网络A的WWw服务器上建立了一个Web站点,对应的域名是www.abc.edu。DNS服务器1上安装Windows Server 2003操作系统并启用DNS服务。为了解析www服务器的域名,在所示的对话框中,新建一个区域的名称是(1);在图6—4所示的对话框中,添加的对应的主机“名称”为(2)。

l阅读以下说明,回答问题l至问题4,将解答填入答题纸对应的解答栏内。【说明】某小公司网络拓扑结构如图1-l所示,租用了一条ADSL宽带来满足上网需求,为了便于管理,在Server2上安装DHCP服务提供IP地址动态配置。【问题1】(4分)ADSL利用 (1) 网络,采用 (2) 复用技术来实现宽带接入。

阅读以下说明,回答问题l至问题4,将解答填入答题纸对应的解答栏内。【说明】某小公司网络拓扑结构如图1-l所示,租用了一条ADSL宽带来满足上网需求,为了便于管理,在Server2上安装DHCP服务提供IP地址动态配置。【问题4】(2分)在Server1上可通过(10)实现内部主机访问Internet 资源。(10)备选答案(多选题):A.NAT变换 B.DHCP动态配置 C.设置Internet连接共享 D.DNS设置

阅读以下说明,回答问题1至问题4,将解答填入答题纸对应的解答栏内。【说明】某公司上网用户较少(约50台上网机器),因此公司网管申请了公网IP地址(117.112.2.101/30),拟通过NAT方式结合ACL提供公司内部员工上网,公司内网IP地址段为192.168.1.0/24。该公司的网络拓扑结构如图3-1所示。【问题1】(5分)通过命令行接口(CLI)访问路由器有多种模式,请补充完成图3-2中(1)~(5)的相关内容,实现这四种模式的转换。

阅读以下说明,回答问题 1至问题 4,将解答填入答题纸对应的解答栏内。【说明】政府部门网络用户包括有线网络用户、无线网络用户和有线摄像头若干,组网拓扑如图 1-1 所示。访客通过无线网络接入互联网,不能访问办公网络及管理网络,摄像头只能跟DMZ区域服务器互访。

阅读以下说明,回答问题 1 至问题 4,将解答填入答题纸对应的解答栏内。【说明】某企业组网方案如图 1-1 所示,网络接口规划如表 1-1 所示。公司内部员工和外部访客均可通过无线网络访问企业网络,内部员工无线网络的 SSID 为 Employee,访客无线网络的 SSID为 Visitor。【问题 1】(6 分)防火墙上配置 NAT 功能,用于公私网地址转换。同时配置安全策略,将内网终端用户所在区域划分为 Trust 区域,外网划分为 Untrust 区域,保护企业内网免受外部网络攻击。补充防火墙数据规划表 1-2 内容中的空缺项。注意:local表示防火墙本地区域;SRCIP表示源IP【问题 2】(4 分)在点到点的环境下,配置 IPSec VPN 隧道需要明确( )和( )【问题 3】(6 分)在Switch1 上配置 ACL 禁止访客访问内部网络,将 Switch1 数据规划表 1-3 内容中的空缺项补充完整。【问题 4】(4 分)AP 控制器上部署 WLAN 业务,采用直接转发,AP 跨三层上线。认证方式:无线用户通过预共享密钥方式接入。在 Switch1 上 GEO/O/2 连接 AP 控制器,该接口类型配置为( )模式,所在 VLAN 是( )。

阅读以下说明,回答问题 1 至问题 4,将解答填入答题纸对应的解答栏内。【说明】某企业组网方案如图 1-1 所示,网络接口规划如表 1-1 所示。公司内部员工和外部访客均可通过无线网络访问企业网络,内部员工无线网络的 SSID 为 Employee,访客无线网络的 SSID为 Visitor。表1-1【问题 1】(6 分)防火墙上配置 NAT 功能,用于公私网地址转换。同时配置安全策略,将内网终端用户所在区域划分为 Trust 区域,外网划分为 Untrust 区域,保护企业内网免受外部网络攻击。补充防火墙数据规划表 1-2 内容中的空缺项。【问题 2】(4 分)在点到点的环境下,配置 IPSec VPN 隧道需要明确( )和( )【问题 3】(6 分)在Switch1 上配置 ACL 禁止访客访问内部网络,将 Switch1 数据规划表 1-3 内容中的空缺项补充完整。表1-3【问题 4】(4 分)AP 控制器上部署 WLAN 业务,采用直接转发,AP 跨三层上线。认证方式:无线用户通过预共享密钥方式接入。在 Switch1 上 GEO/O/2 连接 AP 控制器,该接口类型配置为( )模式,所在 VLAN 是( )。

阅读以下说明,回答问题1和问题2,将解答填入答题纸对应的解答栏内。【说明】某公司有3个分支机构,网络拓扑结构及地址分配如图4-1所示。【问题1】(每空1分,共11分)公司申请到202.111.1.0/29的公有地址段,采用NAPT技术实现公司内部访问互联网的要求,其中,192.168.16.0/22网段禁止访问互联网。 R1、R2和R3的基本配置已正确配置完成,其中R1的配置如下。请根据拓扑结构,完成下列配置代码。

阅读以下说明,回答问题1~3,将解答填入答题纸的对应栏内。某公司的网络拓扑如下图所示,随着业务的发展,接待区wifi的接入设备过多,导致掉线不稳定。网络管理员提出进行改造,设计如图2-1的接待区所示。问题1.(4分)因接待区的范围较大,AP3所处的位置不便于布线,并且有无线盲区,为了解决信号覆盖问题,实现无缝漫游,AP3最合适的工作模式是(1),并简述这两种模式下SSID的区别?